- 最新文章

- 源码

- 逆向

VmwareHardenedLoader vmware过检测驱动源码

VmwareHardenedLoader-master VMwareHardenedLoader VMware Hardened VM detection mitigation loader For now, only Windows (vista~win10) x64 guests are supported. It get VMware guest undetected by VMProtec

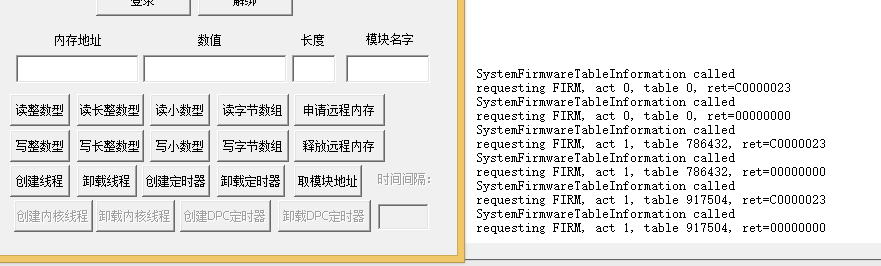

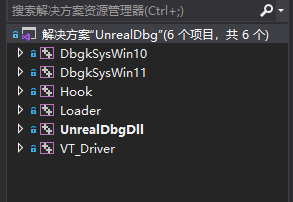

UnrealVTDbg_cv vt内核调试器源码

UnrealVTDbg_cv-master 如何编译该项目 编译器:VS2019 SDK: 10.0.019041或最新版本 WKD: WDK10 打开UnrealDbg.sln然后直接编译就行了,注意,需要编译64位版本 UnrealDbgDll只能编译release版本,至于UI则是UnrealDbg项目,使用delphi打开即可 打开nrealDbg.sln后如下图所示 然后直接在解决方案上

vmware bios rom文件研究记录

Phoenix BIOS Tool 技术总结 一、ROM 结构 BIOS.440.ROM (512KB) 是 Phoenix BIOS 4.0 格式,包含: BootBlock (BB.ROM): 最后 16KB,未压缩,启动引导代码 模块区: 32个模块,使用 LZINT 压缩算法 二、模块提取流程 原始ROM → 按已知偏移提取 → 压缩模块文件 (.ROM/.AML/.PGX) 每个模块有固

开启vmware中的vnc

在vmware设置中开启vnc后,端口不能和其他有开启vnc服务的虚拟机重复,另外vnc客户端连接的时候要填127.0.0.1或者是宿主机局域网ip

ProxyBridge指定进程socks5代理工具

https://github.com/InterceptSuite/ProxyBridge

vps重装后设置脚本

apt install curl -y && bash <(curl -fsSL https://raw.githubusercontent.com/yahuisme/vps-setup/main/install.sh)

从 UEFI 劫持启动链实现 Hyper-V 内核读写无需加载驱动

本文档介绍基于 noahware/hyper-reV 的虚拟内存访问类 GuestMemory,以及用于定位目标进程 CR3、EPROCESS、PEB、模块基址的四个内核工具函数。 源码Hyper_rw-main 此项目依赖特定的Windows版本(Windows11 25H2,如果版本不匹配会造成此项目无法运行,请修改GetM中的Offsets &PsActiveProcessHead

进程伪装原理与破除

首先演示下进程伪装的效果 伪装前 伪装后 ark显示的信息 通过测试发现,可以伪装成系统进程或者其他正常应用,来迷惑ark工具的查询;相比隐藏进程而言更加稳定和隐蔽。 伪装进程的实现方式: 1.傀儡进程,这种方法3环也可实现,原理类似LoadPE,在进程内存中手动拉伸修复我们的可执行程序。 2.修改进程结构体信息达到伪装。这种进程伪装核心思想:把要伪装成进程的各种信息复制到当前进程,并且不能干扰操